Řízení IS/ICT se zaměřením na koloběh aktiv a lidského kapitálu v podniku

Příchod nového zaměstnance do společnosti, jeho změna pozice a nakonec i jeho odchod ze společnosti představuje řadu bezpečnostních rizik. Přestože každá společnost se snaží přidělování a odebírání prostředků zaměstnancům nějak řídit, v praxi v této oblasti bývají často velké nedostatky. Procesní řízení v kombinaci s konceptem rolí a s využitím „workflow“ nástrojů je jedna z možností, jak snížit rizika související s koloběhem lidského kapitálu v podniku.

Lidský kapitál je v podnikání zdrojem úspěchu nebo i příčinou neúspěchu, a lze tedy říct, že řízení koloběhu lidských zdrojů by mělo patřit mezi klíčové činnosti firmy. U pojmu „řízení koloběhu lidských zdrojů“ zdaleka nejde jen o výběr kandidátů na volnou pozici ve firmě. S řízením koloběhu lidských zdrojů ve firmě souvisí další oblasti jako efektivita práce, využití informačních systémů a technologií a v neposlední řadě i mnohdy opomíjená bezpečnost dat a informací. Některé studie uvádí, že až 85% počítačových podvodů ve společnosti mají na svědomí interní zaměstnanci [EYS, 12]. Jedna studie dokonce uvádí, že ve vzorku 49 vnitřních útoků za 59% z nich stojí bývalí zaměstnanci, přičemž 43% z nich stále mělo v okamžiku útoku autorizovaný přístup do systému [CAP, 18]. O negativních dopadech interních útoků se přesvědčila například GE Money banka, ze které administrátor vyvedl 193 milionů Kč [TYD, 52]. Nevěnovat se v oblasti IT řízení lidských zdrojů se nemusí vyplatit.

Z pohledu IT a bezpečnosti informací se k řízení koloběhu lidských zdrojů obvykle využívají dva přístupy. Pokud podnik ctí některý ze standardů, ať už se jedná o ISO 27000, ITIL, COBIT nebo jiný, postupuje při řízení lidských zdrojů podle nějakých praxí osvědčených praktik a doporučení. V takovém případě jsou procesy týkající se koloběhu lidských zdrojů v podniku dokumentované a související aktivity aktivně řízené. Druhý přístup je intuitivní, správou lidských zdrojů je pověřen existující pracovník a ten zařizuje co je zrovna potřebné, plní úkoly a požadavky podle toho, jak se k němu dostanou. Tento přístup je v praxi především ve středních a menších firmách stále velmi častý [GSR, 36]. Z různých hledisek, ať už se jedná o produktivitu práce nebo bezpečnost informací, tento přístup je bohužel méně vhodný.

Lidské zdroje v IT a plánování

Nedostatky v řízení koloběhu lidských zdrojů se často projevují už při plánování. Asi není nutné extra rozvádět, že plánování kapacity lidských zdrojů by mělo být v souladu s plánováním projektů. Pokud očekáváme realizaci nějakého podstatného projektu, je nutné si pro něj zajistit potřené pracovníky už v předstihu, aby se stihlo jejich zaškolení a zapracování a při samotné realizaci projektu mohl být maximalizován jejich potenciál. Nad strategickým plánováním je ale v mnoha IT firmách s agilním životem bezvýznamně mávnuto rukou a vedoucí oddělení a odborů se více řídí operativním uspokojováním aktuálních potřeb než systematickým přístupem. Když se zjistí, že současní pracovníci nestíhají, pak se přijmou dodatečné zdroje nebo zaplatí externí pomoc. V praxi to pak často vypadá tak, že když se blíží termín zpracování úkolu nebo předání projektu, analytici, programátoři, testeři a další pracují dlouhé hodiny, pod časovým tlakem a ve stresu a projekty končí ve skluzu a s chybami. V takovémto modelu řízení bez strategického plánování pracovní vytížení probíhá v amplitudách, což zvyšuje riziko chybovosti, nedostatečné analýzy, riziko přehlížení bezpečnostních aspektů a další neduhy známé v IT praxi. Z pohledu bezpečnosti informací pracovníci přijímaní operativně podle aktuálních potřeb často získají přístup k více informacím a zdrojům než vyžaduje jejich pracovní náplň.

Rizika nového zaměstnance v prvních dnech

Slabá stránka koloběhu lidských zdrojů v IT bývá v dalším kroku v náboru nových zaměstnanců, respektive v realizaci a způsobu náboru pracovníka. První dny a týdny existence nového pracovníka ve firmě by měly být promyšlené a naplánované předem, v ideálním případě podpořeny procesním řízením. To znamená, že pro nového pracovníka by mělo být zajištěno seznámení se s náplní práce, zaškolení a odborné vedení. V technologických firmách se k tomuto často využívá koncept stínování a takzvaného tutoringu. Stínování znamená, že po obecném uvedení nového pracovníka do problematiky je mu umožněno, aby doslova seděl vedle stávajícího pracovníka a vysloveně přes rameno pozoroval jeho pracovní činnost, kladl dotazy a dělal si při tom poznámky. Tutoring znamená, že novému zaměstnanci je přiřazen takzvaný tutor, kolega, jehož úkolem je být novému pracovníkovi kdykoliv k dispozici a poskytovat mu rady a vedení v prvních dnech a týdnech.

V souladu s tímto průběhem náboru, pracovní vytížení nového zaměstnance by mělo být postupně zvyšováno na předem definovanou hladinu. Všechny uvedené aktivity a postup přijetí zaměstnance je nutné mít předem naplánované a připravené -- což ale mnoho firem nedělá a nové zaměstnance buď nechávají v prvních týdnech tak říkajíc aklimatizovat, případně čekat než se spustí nějaký související projekt nebo druhý extrém, nového zaměstnance pomyslně rovnou hodí do vody. Ani jeden způsob uvedení nového zaměstnance do firmy není vhodný. V prvním případě máme problém s efektivitou práce a s bezpečností informací. V druhém případě nový zaměstnanec pravděpodobně přijde o potřebná školení nebo se alespoň omezí jejich účinnost, nehledě na to, že takový přístup nebude dobrým základem pro jeho loajalitu ke společnosti. Nástup nového zaměstnance často v praxi vypadá tak, že v prvních dnech nebo dokonce týdnech a v některých případech i měsíců je produktivita nového zaměstnance nízká nebo nedostačující (ať už v důsledku nicnedělání nebo v důsledku chyb a z toho plynoucích předělávek).

Mnozí z nás si jistě vzpomenou na některé ze svých zaměstnání, kde první týdny „nebylo co dělat“. Týdny nicnedělání mají dopady na činnost podniku hned ve dvou významných oblastech. Nevyužití potenciálu pracovníka pro firmu znamená neefektivnost a tedy finanční ztrátu. Pokud budeme předpokládat měsíční hrubou mzdu 40 tisíc Kč a každého nového pracovníka necháme v průměru týden nic nedělat, při deseti nových lidech za rok jsou naše neefektivně vynaložené náklady ve výši 100 tisíc Kč. Ve skutečnosti to bude ještě o něco více díky pojistnému placenému zaměstnavatelem a náklady na pracovní plochu. Druhým rozměrem je informační bezpečnost. Pracovník, který není zaměstnán pracovními úkoly má vyšší sklony ke zkoumání vnitřního prostředí, pročítání dat na sdílených discích, stahování obsahu z internetu, což u člověka ve zkušební lhůtě může být bezpečnostní slabina. Pokud najímáme nové zaměstnance podle aktuálních potřeb bez předchozího důkladného nadefinování rolí, odpovědností a kompetencí, zvyšujeme tím riziko, že nový zaměstnanec získá přístup k informacím nad rámec toho, co potřebuje k výkonu svého povolání. Nábor nového pracovníka je tedy dobré mít rozmyšlený a naplánovaný předem, a to jak prostřednictvím strategického plánování, tak ve formě procesů.

Lidské zdroje a procesy

Ve kterých procesech tedy zohlednit řízení koloběhu lidských zdrojů v podniku? Jak už bylo naznačeno, v první řadě se jedná o proces plánování. V podnicích se obvykle plánuje na roční bázi, tedy jednou za rok se stanoví projekty, jejich priority, financování (rozpočet) a časový harmonogram a tyto položky jsou zohledněny ve strategickém plánu. Mezi těmito položkami by neměla chybět kategorie lidské zdroje, která by se měla zabývat tím, kolik nových zaměstnanců bude nutné v plánovacím období najmout a ve kterých měsících, na kterých projektech budou pracovat a položka, na kterou se velmi často zapomíná – jak dlouho bude trvat než využijeme potenciál nového pracovníka. U sekretářky v oddělení IT bude stačit na zapracování týden, u vysoce odborného programátora rozsáhlého finančního systému to mohou být měsíce, zatímco u jeho kolegy junior programátora budou stačit týdny. Má-li být dosaženo efektivity v IT, tyto rozdíly musí být zohledněny i v podnikových plánech na vyšší úrovni. Zrovna tak by tento plán neměl opomenout odchody zaměstnanců a očekávanou fluktuaci mezi odděleními.

Oporu pro systémový přístup najdeme například v COBITu v kapitole PO7 Manage IT Human Resources [COB, 55]. Pokud jde o pohled bezpečnosti informací, oporu najdeme v ISO 27002 v kapitole Řízení kapacit, ve které je řečeno „Pro zajištění požadovaného výkonu systému ... musí být monitorováno, nastaveno a předvídáno využití zdrojů.“, což se vztahuje mimo jiné i na lidské zdroje [ISO2, 43].

Druhým procesem je oddělení lidských zdrojů. Oddělení lidských zdrojů je ve společnosti servisní entita, jejíž úkolem je poskytnout svým klientům, ostatním oddělením, pracovníky, které poptávají. Práce oddělení lidských zdrojů by ale rozhodně neměla končit tím, že přivedou první den v měsíci na pracoviště nového člověka.

Práce oddělení lidských zdrojů musí pokračovat dále v podobě cíleného vedení zaměstnance v jeho prvních týdnech a jeho co nejrychlejšího zapracování. Obsah odborného zaškolení je samozřejmě na oddělení, do kterého nový pracovník přichází, ale oddělení lidských zdrojů má za úkol organizaci těch aktivit, které vedou k zajištění co nejrychlejšího dosažení potenciálu nového pracovníka a dohlédnutí nad tím, že nový pracovník absolvuje vše podle plánu.

Jako reference a podpora procesního řízení v oblasti řízení koloběhu lidských zdrojů ve firmě nám může opět posloužit v COBITu kapitola PO7, ve které se uvádí „Implement processes to ensure that the organization has an appropriately deployed IT workforce with the skills necessary to achieve organizational goals.“ [COB, 56] Z pohledu bezpečnosti informací nám poslouží v ISO 27002 kapitola Bezpečnost lidských zdrojů – během pracovního vztahu [ISO2, 31].

Lidské zdroje a správa identit

Kvalita řízení koloběhu lidských zdrojů podstatně zasahuje do bezpečnosti informací, a to ve třech aspektech – příchod nového pracovníka do společnosti, změna pracovní pozice neb zařazení a odchod pracovníka ze společnosti. Jedná se zejména o dodržení zásady bezpečnosti informací říkající, že pracovník má mít přístup pouze ke zdrojům a informacím nezbytně nutným pro výkon jeho pracovních povinností. Jinými slovy, pracovníkovi nemá být udělen přístup k tomu, co nepotřebuje. U zaměstnanců, kteří odchází ze společnosti musí být zajištěno, aby jim byl přístup ke zdrojům a informacím odebrán, a to ve vhodný okamžik. U zaměstnanců, kteří přechází mezi odděleními jde o kombinaci přidělení přístupu ke zdrojům v nové pozici nebo oddělení a odebrání přístupu v oddělení, ze kterého odcházejí. Důležité je zmínit, že pravidla správy identit musí zahrnovat nejen běžné zaměstnance, ale rovněž i vrcholový management, administrátory a externí spolupracovníky, ba dokonce u těchto pracovníků je správa identit obzvláště důležitá [IAG, 178].

Především ve velkých společnostech se pro řízení této oblasti koloběhu lidských zdrojů využívají systémy pro správu identit (IdM, Identity Management System). K řízení identit ale nestačí pouze nainstalovat nějaký program. Řídit efektivně a účinně koloběh lidských zdrojů z tohoto pohledu není možné bez vymezení kompetencí a odpovědností, a proto se této oblasti věnují i uznávané normy. Například v normě ISO 27002 najdeme podporu v kapitole Ukončení nebo změna pracovního vztahu [ISO2, 32]. COBIT se této oblasti věnuje v kapitolách DS5.4 User Account Management [COB, 118] a PO7.8 Job Change and Termination [COB, 56]. V praxi je vhodné systém pro správu identit podpořit celopodnikovým systémem managementu, například pomocí konceptu rolí.

Využití konceptu rolí pro řízení lidského kapitálu

Novému pracovníkovi by při jeho nástupu do společnosti měla být přidělena výchozí úroveň přístupu ke zdrojům a informacím pouze v minimálním rozsahu. V praxi to znamená možnost přihlášení do počítače, přístup k tiskárně, elektronická pošta a přístup na internet. Další zdroje by novému pracovníkovi měly být zpřístupněny až na základě žádosti jeho nadřízeného. V této úrovni se obvykle jedná o oprávnění přístupu na sdílené disky, databáze a aplikace bezprostředně související s výkonem pracovní náplně. Pokud některé zdroje svojí povahou umožňují, aby o oprávnění přístupu do nich žádal zaměstnanec sám, je vhodné, aby udělení oprávnění přístupu bylo podmíněno souhlasem zaměstnancova nadřízeného.

Systematicky řízené společnosti v souvislosti s řízením přístupu ke zdrojům využívají konceptu kompetencí a rolí. Koncept kompetencí a rolí je nástroj, který se prolíná řízením společnosti v mnoha oblastech od plánování, lidských zdrojů, přes ohodnocení až po například zmiňovanou informační bezpečnost.

Pod rolí si můžeme představit například termín „správce“, „programátor“, „tester“, „uživatel“, „vedoucí oddělení“ a jiné. Každá z těchto rolí má nadefinováno, co při výkonu své pracovní činnosti dělá, jaké má odpovědnosti, jaké má pravomoci. Roli jsou přiřazeny i výchozí oprávnění přístupu k informacím a zdrojům. Součástí definice role může být i například už zmíněné požadavky na délku zapracování, ale i takové aspekty, jako školení nebo požadavky na odbornost. Příklad definice role testera a programátora je uvedena v tabulce 1.

| Tabulka 1: Definice role programátora a testera | ||

| Role definuje základní (výchozí) parametry působení pracovníka. Každý pracovník má přiřazenu minimálně jednu roli a může mu být přiděleno více rolí. | ||

| Role Programátor JAVA | Role Tester | |

| Náplň činnosti: |

- programování v jazyku JAVA podle požadavků - řešení a opravy chybových stavů - zhotovení programové dokumentace - dodržování firemních pravidel pro programování |

- příprava testovacích plánů a scénářů - výběr dat pro účely testování - realizace testování aplikací - vyhledávání chybových stavů programů - dokumentace výsledků testování - komunikace výsledků testování - dodržování firemních pravidel pro testování |

| Kompetence: | programování, JAVA | testování, analýza, data |

| Odpovědnost: | - vytvoření programu a programové dokumentace na základě analytických podkladů a jejich doručení ve stanoveném termínu a kvalitě | - otestování aplikace před jejím přesunem do produkčního prostředí ve stanovené úrovni detailu a termínu |

| Pravomoci: |

- modifikace zdrojového kódu - přesun programu z vývojového do testovacího prostředí - spouštění aplikace ve vývojovém prostředí |

- modifikace dat v testovacím prostředí - spouštění aplikace v testovacím prostředí |

| Rizikové ohodnocení: | 3 | 2 |

| Zpřístupněné zdroje: |

- profil s oprávněním R, W, X, D ve vývojovém prostředí - profil s oprávněním R, X v prostředí test - adresář XY na sdíleném disku K - aplikace AB, IK, UU, MM - databáze XY - CVS |

- profil s oprávněním R, X na programy a R, W, D na data v testovacím prostředí - adresář ZY na sdíleném disku K - databáze ZY - aplikace AB, IK, SL |

| Požadavky na délku zapracování: | - 6 měsíců | - 4 měsíce |

| Školení: |

- JAVA pro pokročilé (do 2 měsíců od nástupu) - JAVA pro experty (1 rok v pozici) |

- Základy testování (do 2 týdnů od nástupu) - Tvorba komplexních testovacích scénářů (do 2 měsíců od nástupu) - Jak zvýšit efektivitu při výběru testovacích dat (do 3 měsíců od nástupu) |

| Požadavky na odbornost: |

- vysokoškolské vzdělání v oboru IT nebo 3 roky odpovídající praxe - pokročilá znalost jazyka JAVA |

- středoškolské vzdělání - základy programování - SQL |

| Kariérní postup: | - Senior programátor | - Senior tester |

| Předpokládaná fluktuace: | 5 let | 2 roky |

| Zdroj: autor | ||

Každému novému pracovníkovi je přiřazena role, která udává, k jakým zdrojům má pracovník přístup, respektive výchozí úroveň oprávnění (viz. „zpřístupněné zdroje“ v tabulce 1). Oprávnění přístupu udělená nad rámec definice přidělené role by měly být zaznamenány v osobní kartě zaměstnance. Může se zdát, že definice rolí a nějaké zaznamenávání osobní kartě zaměstnance je přehnaná administrativa, ale obzvláště ve velkých společnostech (kde nějaká forma řízení je nevyhnutelná) je to jedna z možných cest, jak podstatně omezit problémy s informační bezpečností. Nutno dodat, že tato v uvozovkách administrativa nemusí být vedena formou papírových žádostí a tabulek v Excelu, ale efektivně formou on-line databáze s webových rozhraním přístupným na firemním intranetu.

Praktický pohled na koncept rolí

V čem nám role pomohou? Odpůrce manažerských nástrojů bude jistě namítat, že role jsou jen další administrativa. V malé společnosti s 20 zaměstnanci by odpůrce nejspíš měl pravdu, ale ve společnosti s tisíci zaměstnanci role mohou velmi pomoci. Představme si situaci, kdy za půl roku očekáváme realizaci nějakého velkého projektu. Manažer na vrcholové úrovni ani jeho finanční analytik pracovníky v IT oddělení osobně neznají, a tak nemají přehled o tom, jakým mixem kompetencí v současné době společnost disponuje. Neumí pro své další rozhodování předem ani odhadnout, kdy má společnost s náborem nových pracovníků začít a kolik ji budou stát. Mohou jen spoléhat na doporučení vedoucího oddělení informatiky, který ale při svých doporučeních nemusí mít k dispozici všechny potřebné informace a jeho priority a zájmy mohou být hodnoceny odlišně od pohledu finančního manažera. V praxi se pak stane to, že nových zaměstnanců je přijato více nebo méně než je objektivně potřebné, s jinými kvalitami, s jiným než optimálním načasováním, a to vše firmu stojí peníze a má dopady do dalších oblastí od produktivity práce až po bezpečnost informací.

Naopak díky informačnímu systému, který pracuje s konceptem rolí, vrcholový manažer nebo jeho finanční analytik získá pohledem do informačního systému snadný přehled o tom, jaká skladba kompetencí je současně v podniku k dispozici (každému zaměstnanci je přiřazena role, role má definované kompetence {viz. tabulka 1}, informační systém poskytne přehled/matici za společnost) a kolik dodatečných pracovníků a v jakém předstihu je třeba najmout. Díky předem známé průměrné délce doby potřebné k zapracování nového pracovníka v dané roli může vrcholový manažer lépe naplánovat okamžik najmutí nových pracovníků, čímž efektivněji řídí finance, a rovněž předem ví, kolik bude stát jejich školení, což opět ovlivní finance.

V další úrovni oddělení HR ví přesně, na kdy má školení nasmlouvat od externího poskytovatele a kterého pracovníka na školení pozvat. Předem známou průměrnou délku setrvání pracovníka v pozici a typický kariérní postup lze využít při dalším plánování obměny lidského kapitálu. Auditor má předlohu, podle které může lépe kontrolovat oprávněnost přístupu ke zdrojům. Pokud k rolím nadefinujeme požadavky na aplikace, díky rolím lze lépe řídit softwarové licence. Z pohledu osobního rozvoje zaměstnance, oddělení HR může pracovníkovi připomenout na základě předem jasných kriterií, že zapomněl absolvovat požadované školení. V neposlední řadě, role pomohou díky rizikovému ohodnocení pomoci risk manažerovi při komplexním pohledu na rizika společnosti (například při analýze neslučitelnosti rolí a oddělení odpovědností [GIL, 127]). Praktických dopadů využití konceptu rolí je opravdu mnoho. Zjednodušeně řečeno, role jsou nástroj, kterým jasně komunikujeme vlastnosti lidského zdroje jako aktiv a s nimi související povinnosti.

Nový zaměstnanec a rizikové ohodnocení

V tabulce 1 je uvedena položka „Rizikové ohodnocení“. Toto už sice patří do oblasti pokročilého řízení lidských zdrojů, ale jedná se o koncept v procesním řízení koloběhu lidských zdrojů důležitý. Rizikové ohodnocení vychází z rizikové analýzy pozic. Každé pozici nebo v našem případě roli je přiřazen ukazatel rizikovosti, který vychází například z toho, jak je role důležitá pro zajištění provozu, s jakými daty a informacemi přichází pracovník v této roli do styku, jak velké riziko by pro nás představovala nečekaná událost související s touto rolí a další. Je asi zřejmé, že role správce s přístupem k serverům zpracovávajícím reálné transakce bude ohodnocena vyšším stupněm rizikovosti něž analytik, jehož jediným pracovním nástrojem je MS Excel a přístup k datům má pouze ke čtení. Rizikové ohodnocení pak určuje mnoho aspektů souvisejících s pozicí.

Definice rizikového ohodnocení by měla obsahovat například vymezení požadavků na prověření kandidáta na pozici (například pokud je pracovníkovi přiřazena role s rizikovým ohodnocením ≥ 4, znamená to, že má povinnost předložit výpis z rejstříku trestů), postup při odchodu pracovníka ze společnosti (například u rizikových pracovníků výstupní interview a účasti právníka), úroveň monitoringu a další. S definicí rizikového ohodnocení a jeho přiřazení rolím (nebo případně pozicím) by každému, kdo je zapojen v koloběhu lidských zdrojů ve společnosti, mělo být jasné, co má dělat – například pracovník HR ví, že po kandidátovi na pozici zařazené v roli programátora má požadovat vysokoškolský diplom, správce ICT profilů ví, že profil u takovéhoto člověka má při jeho odchodu ze společnosti pouze zablokovat a nikoliv zrušit (kdežto například u člověka s rolí tester může profil smazat okamžitě ke dni ukončení pracovního vztahu), firemní kontrolor nebo auditor ví, že procesy na monitoring aktivit v systému je nutné nastavit na programátora přísněji než na testera.

Odcházející zaměstnanec z pohledu bezpečnosti

Čím méně systémových prvků je zavedeno v řízení koloběhu lidských zdrojů, tím bývá odchod pracovníka ze společnosti bolestivější. A pokud se jedná o IT pracovníky, řízení koloběhu lidských zdrojů je nezřídkakdy velmi bolestivé. Představme si programátora v agilně řízené společnosti, který je ve své pozici pět nebo deset let a za tu dobu se účastnil desítek nebo stovek projektů. U takového pracovníka je velmi vysoký předpoklad, že se zablokováním jeho profilů při jeho odchodu z firmy něco někde přestane fungovat.

Nejen, že odcházející programátor může být jediný, kdo má potřebné znalosti pro manipulaci s nějakými objekty, velmi často jen on zná nebo dokáže dohledat, jak které věci fungují. Nemusí se nutně jednat o špatné úmysly, může to prostě být jen výsledek letité praxe, kdy prioritou u běžícího projektu je splnění jeho termínu a na bezpečnostní otázky nebo důkladnou dokumentaci už nezbude čas. V síťovém prostředí je tento problém obzvláště palčivý neboť program může používat pro svůj přístup kombinaci oprávnění toho, pod jehož profilem program běží a oprávnění nějakého aplikačního profilu. Dohledat použití aplikačního profilu může být díky různým databázím kódu a rozmístění aplikací napříč korporátní LAN/WAN velmi složité. Toto jsou bezpečnostní aspekty, které si programátor při své praxi ani nemusí uvědomovat a pokud se jimi nezabývá ani nikdo jiný, společnosti velmi znepříjemní život při odchodu programátora ze společnosti.

Jak je vidět, v oblasti IT se problematika odebrání přístupových práv značně rozšiřuje z pouhé „nutnosti odebrat přístupová práva“ mnohem dále. Nestačí totiž jen odcházejícímu programátorovi zablokovat jeho osobní profil, ale je nutné nezapomenout na aplikační profily, ke kterým pracovník zná nebo má nebo zná autentizační prvky.

Ukončení působnosti pracovníka s nízkým rizikovým ohodnocením obvykle vypadá tak, že se zruší jeho profil pro přístup do počítačové sítě a pokud se nepoužívá systém jednotného uživatelského jména (SSO, Single Sign-on), pak i další profily do aplikací a systémů. Se složitostí podnikového informačního systému komplexita tohoto problému rapidně vzrůstá. Korporátní prostředí dnes nabízí zaměstnancům přístupy k různým zdrojům, v obecné rovině od přístupu do emailu, různých aplikací na intranetu, online knihoven a úložišť, aplikací pro samosprávu zaměstnaneckých výhod, přístupu do HR systému pro samosprávu vybraných osobních údajů, znalostních databází až po například aplikaci pro vedení účtu ve firemní kantýně. Ke každému systému, databázi nebo aplikaci může odcházející pracovník mít samostatný profil, jehož zablokování nebo zrušení je nutné při odchodu pracovníka ohlídat. A zdaleka nejde jen o přístupy, ale rovněž i o majetek (telefony, tokeny, PDA, certifikáty, přenosné počítače, kamery, fotoaparáty, atd.), jejichž správa navíc může být rozdělena v různých odděleních (například: notebook přidělí novému zaměstnanci jeho nadřízený, mobilní telefon vydá oddělení provozní, USB token vydá oddělení informatiky, promítačku vydá oddělení AV techniky, atd.).

Ukončení působnosti pracovníka s vysokým rizikovým ohodnocením může být ještě složitější, pokud existuje pravděpodobnost, že jeho profily jsou pevně svázány s nějakými aplikacemi. Jak tedy zajistíme odebrání přístupu, aby nebyl narušen chod aplikací a aby odcházejícímu zaměstnanci byl odebrán přístup ze všech potřebných míst?

Systém pro správu životního cyklu aktiv

Na začátku i konci všeho pořádku je dokumentace. Pokud se stačí podívat na jedno společné místo a okamžitě mít k dispozici informace o všech profilech a dalších aktivech svěřených zaměstnanci a jejich historii i vztazích, polovinu problému máme vyřešenu. Mnozí pracovníci v IT ale považují dokumentaci za nepříjemnou administrativu, a tak je nutné říct, že dokumentace v tomto případě nemusí být nutně vedena v papírové formě a označena jako „osobní složka“. Rovněž není vhodné vést evidenci aktiv na různých místech v Excel tabulkách, což vede ke stavu, kdy informace jsou zastaralé [BAU, 903]. K tomuto účelu jsou vhodné centralizované on-line systémy.

Jednou z možností, jak řídit část této problematiky – profily, účty, identity – je implementovat zmíněný systém pro správu identit. Pokud chceme řídit nejen identity, ale veškerá aktiva ve společnosti, je vhodnější implementovat širší systém, a to systém pro správu životního cyklu aktiv.

Kvalitní online systém pro správu identit, potažmo systém pro správu životního cyklu aktiv, by měl fungovat na bázi workflow, měl by tedy být schopen zachytit všechny události týkající se aktiva, a to ze dvou pohledů – jak z pohledu aktiva, tak z pohledu zaměstnance. Takovýto on-line systém by měl být schopen okamžitě poskytnout přehled o tom, který profil (aktivum) je přiřazen ke kterému uživateli a kde je použit a zároveň i které profily jsou používány vybraným uživatelem.

Z pohledu identit, v okamžiku, kdy zaměstnanec přijde do společnosti nebo žádá o vytvoření profilu do nějaké aplikace, v systému je nejprve zachycen požadavek (požadavek je obvykle do systému vkládán skrze webové rozhraní na intranetu). V dalším kroku systém zachycuje schvalovací proces, tj., v okamžiku, kdy zaměstnanec odešle požadavek, jeho nadřízený je okamžitě upozorněn emailem a vyzván k poskytnutí souhlasu a souhlas nebo nesouhlas je pak zaznamenán v systému. V dalším kroku systém sleduje realizaci požadavku (včetně záznamu odpovědných osob). V ideálním případě by takovýto systém měl být napojen na koncentrátor logů a monitorovací software, který okamžitě generuje upozornění, pokud se v systému objeví profil bez schváleného požadavku.

Při odchodu zaměstnance ze společnosti, pracovník HR pohledem do systému vidí seznam aktiv, které má odcházející zaměstnanec přiřazen. V okamžiku odchodu pracovníka ze společnosti založí workflow pro vypořádání aktiva, která jdou na oddělení, která mají aktiva ve správě. Oddělení pověřené správou aktiva splnění svého úkonu (například zrušení profilu, přesměrování pošty, odebrání přístupové karty nebo převzetí zaměstnanci propůjčeného projektoru) ve workflow vyznačí. Až jsou všechny úkoly splněny a aktiva vypořádána, pracovník HR případ odcházejícího zaměstnance může uzavřít. HR oddělení neukončí výstupní proces odcházejícího zaměstnance do té doby, než jsou všechny profily spojené s jeho jménem řádně vypořádány a případ v systému pro správu aktiv uzavřen. V ideálním případě má HR pracovník možnost, například u kritických systémů, zadat dotaz do systému a ověřit, zda-li profil byl opravdu zablokován nebo zrušen. V systému s ještě vyšší úrovní dokonalosti proběhne za určitou dobu v prostředí, kterého se profil týká, skenování a systém spáruje aktuální stav profilů se stavem uvedeným v systému. Toto už je ale ideální stav zahrnující koncept kontinuálního auditu, tzv. koncept Continuous Assurance [SGT, 222].

Občas je potřebné profil odcházejícího zaměstnance pouze zablokovat a až časem zrušit nebo pouze zablokovat bez rušení. Tato potřeba je častá u dlouhodobých zaměstnanců. Pokud někdo pracoval ve firmě 15 let, je velmi pravděpodobné, že za tu dobu shromáždil v elektronické poště, na sdílených discích a v jiných místech mnoho dat, u kterých by se smazáním profilu mohlo dojít ke ztrátě přístupu. Mnohdy je žádoucí, aby emailová adresa odcházejícího zaměstnance zůstala na přechodnou dobu aktivní. Pokud je to možné, jakákoliv aktiva (email i soubor na sdíleném disku je aktivum) odcházejícího zaměstnance by měla po jeho odchodu přejít na nového vlastníka (nadřízený, nový zaměstnanec, atd.). Jednou ze zásad kvalitního systému pro řízení bezpečnosti informací je, že každé aktivum má svého identifikovaného a odpovědného vlastníka [GIL, 116]. Informační systém pro správu aktiv by měl být schopen takovéto přechody nejen zaznamenat, ale dokonce i vynutit (například již zmíněnou nemožností uzavřít případ dokud nejsou všechny definované položky vypořádány).

U pracovníků v IT je časté, že jejich programy jsou navázány na aplikační profily. Ve společnosti se zaběhnutým systémem pro správu aktiv tento problém není zásadní, jelikož každému profilu je přiřazen vlastník. Pokud by náš odcházející zaměstnanec měl ve svém seznamu aktiv nějaký aplikační profil, systém by nedovolil uzavřít jeho případ do té doby než by se aplikační profil přiřadil jinému zaměstnanci.

Takovýto systém se může zdát jako přílišná administrativa, ale obzvláště ve velkých korporacích je pro bezpečnost informací a udržení pořádku nutností. Ve společnostech s různorodou infrastrukturou a technologiemi nejsou výjimkou profily, o kterých nikdo neví, k čemu a kde jsou použity a ze strachu před zhroucením nějaké běžící aplikace není možné je zrušit. To se může velmi snadno stát, pokud se například začne pracovat na nějakém projektu, který využívá aplikačních profilů a projekt se nedokončí. Projekt se nedokončí a na profil v LAN nebo databázi vytvořený pro aplikaci se zapomene. Auditor po letech zapomenutý mrtvý profil objeví a je velký problém s ním cokoliv udělat, protože nikdo nedokáže s jistotou zjistit, jestli na profilu někde něco nezávisí. Pokud máme pro správu identit nebo lépe systém pro správu životního cyklu aktiv, který vynucuje, že žádný profil nelze založit bez schváleného požadavku, že každému profilu musí být přiřazen jeho vlastník a že výstupní proces zaměstnance nelze ukončit dokud všechna jeho aktiva nejsou vypořádána, pak je jasné, že pravděpodobnost popsané situace se značně sníží.

Ve velkých korporacích je rovněž vhodné systém pro správu aktiv, respektive rozhraní pro vkládání požadavků, anonymizovat. Pokud se požadavky na vytvoření nového nebo změnu existujícího profilu zadávají do formuláře webového rozhraní, se kterým je spojeno nějaké oddělení místo jména jednoho konkrétního pracovníka, alespoň částečně tím nenásilně omezíme případy, kdy testovací a jiné pokusné profily jsou vytvářeny na základě telefonických žádostí a osobních vztahů. Anonymizace se týká samozřejmě pouze procesu zakládání profilů navenek, interně musí být stále odpovědnosti dohledatelné.

Nejde jen o profily, ale i o majetek

Při odchodu pracovníka zdaleka nejde jen o odebrání přístupových práv a zablokování profilů, ale i o majetek. Z toho důvodu je nutné rozlišit mezi „pouhým“ systémem pro správu identit a systémem pro správu životního cyklu aktiv.

Ve velkých korporacích je běžné, že různý majetek zaměstnancům vydávají různá oddělení. Například přenosný počítač zaměstnanci obvykle vydá jeho nadřízený a svěření notebooku je obvykle zaneseno do osobní karty zaměstnance, zde problém nebývá. Složitější je situace u menších ale neméně důležitých zařízení. Mobilní telefony, USB disky, certifikáty na USB zařízeních, hardwarové klíče, literatura, promítačky, fotoaparáty, PDA a další. Pokud každou z těchto věcí vydává jiné oddělení nebo mnohdy různí pracovníci v rámci oddělení, necháme odcházejícího zaměstnance s výstupním listem obíhat celou firmu pro 20 podpisů? Budeme požadovat lovení podpisů i po takovém pracovníkovi, u kterého je předem velmi pravděpodobné, že mu mnoho majetku svěřeno nebylo?

Kromě majetku, některá aktiva jsou zaměstnancům poskytována jen výjimečně a případ od případu. Příkladem může být firemní trezor nebo přístup do bezpečnostní schránky. Odebrání přístupu odcházejícího zaměstnance k těmto aktivům je samozřejmost, ale čistě spoléhat v takovýchto případech na to, že někdo ve společnosti podobné věci eviduje a nezapomene od odcházejícího pracovníka vyžádat klíče může být krátkozraké.

Důležité je zmínit, že aktivem jsou i aplikace. Každá aplikace by měla mít přiřazeného vlastníka, tedy osobu, která je zodpovědná za její chod, dokumentaci, zkrátka její životní cyklus [GIL, 335]. V systému pro správu životního cyklu aktiva má každá aplikace přiřazeného vlastníka a při jeho odchodu ze společnosti je převedena na jiného. Přechod aplikací je často opomíjená oblast a ve velkých společnostech nejsou výjimkou aplikace, které pouze zabírají místo na serverech, přičemž nejsou používány nebo je při jejich náhlém výpadku velmi složité je zprovoznit..

Jak správa identit, tak správa lidských zdrojů i aktiv je mnohem snadnější, pokud máme k dispozici systém, který spravuje celý životní cyklus aktiva a to, ve vztahu k zaměstnanci, tedy od požadavku, přes jeho schválení až k odebrání nebo dokonce až k vyřazení z majetku společnosti. Důležité je rovněž zmínit, že takovýto systém musí být integrován napříč společností, musí propojit útvary, které spravují majetek, s profilem zaměstnance v HR a v případě hmotných aktiv ideálně i se systémy finančního a manažerského účetnictví. V takovémto systému, pracovník HR má k dispozici seznam aktiv přiřazených zaměstnanci a požaduje po něm navrácení pouze těch aktiv, která jsou u pracovníka v systému evidována. Jelikož HR pracovník má pohledem do systému přehled o tom, která aktiva byla pracovníkovi svěřena, může podmiňovat vydání zápisového listu jejich navrácením nebo případně předat pokyn účtárně k vyúčtování náhrady za nevrácená aktiva. V případě bezpečnostních prvků může být okamžitě uvědomen bezpečnostní pracovník, aby je zablokoval.

Integraci systému si můžeme ukázat na příkladu služebního notebooku. Pracovník HR vyzve odcházejícího zaměstnance k vrácení služebního notebooku, protože v jeho osobním profilu vidí, že mu byl přidělen. Systém pro správu životního cyklu aktiv sám vloží položku pro vypořádání notebooku do workflow odcházejícího zaměstnance a to zůstane otevřené do té doby, než, kromě dalších položek, notebook bude buď vrácen nebo jinak vypořádán. Pokud odcházející zaměstnanec notebook nevrátí, pracovník HR toto vyznačí ve workflow a systém automaticky upozorní účetní oddělení, že tento majetek má odepsat. Ve stejném okamžiku systém pro správu životního cyklu aktiv sám založí navazující workflow pro správce ICT jehož úkolem bude aktivovat vzdálené smazání disku notebooku (pokud je „poison pill anti-theft system“ ve společnosti implementován). Ve stejném okamžiku bude také nevrácený notebook vyřazen z evidence provozního, používaného majetku. Jako součást workflow odcházejícího zaměstnance mohou být nadefinovány další kroky nebo podřízená workflow (například záloha dat z notebooku a jejich převedení na nového vlastníka pokud zaměstnanec notebook vrátí, atd.).

Výhodou systému pro správu životního cyklu aktiv je, že v případě lidských zdrojů může být a měl by být, integrován s dalšími podnikovými procesy. Ať už jde o sledování výkonu, školení, zapracování, povýšení, přerušení pracovního vztahu, přesuny, řízení kariéry, benefity až po finance nebo zde zmiňovaná aktiva (hmotná i informační nehmotná). Takový systém zachycuje například i pracovní přestupky zaměstnance nebo jeho písemné souhlasy. Systém pro správu životního cyklu aktiv zkrátka zachycuje veškerou historii pracovníka. Pokud je nějakou činnost související se zaměstnancem možné řídit procesem, systém pro správu životního cyklu aktiv by měl obsahovat podporu typu workflow pro daný proces.

V praxi není životní cyklus aktiva tak snadný jako jeho pořízení a vyřazení, nebo v případě lidského kapitálu nástup do společnosti a odchod. Zaměstnanci přecházejí mezi odděleními, mění své pracovní zařazení (např. z kmenového zaměstnance na externího spolupracovníka), status (například z pracovníka na plný pracovní úvazek na pracovníka na mateřské nebo na dlouhodobé neplacené volno) a další parametry a to opět souvisí nejen s jejich identitami, ale i s firemními aktivy. Systém pro správu životního cyklu aktiv by měl být schopen se všemi těmito stavy pracovat. Některé věci jako změna oprávnění přístupu k některým zdrojům je možné dokonce automatizovat (například při změně pozice nebo oddělení pracovníka systém automaticky změní jeho výchozí oprávnění k datům).

Studie zabývající se implementací systému pro správu identit uvádí, že takový systém podstatně zrychlí proces přidělování oprávnění [JAF, 7]. O změnu oprávnění přístupu ke zdrojům je možné žádat on-line, více žádostí lze sloučit do jednoho kroku, v systému workflow je možné nastavovat priority a u požadavků je menší pravděpodobnost, že se ztratí než u papírových žádostí, systém může obsahovat rozhraní pro samoobslužnou změnu hesel uživatelem a další. Pokud systém pro správu identit poskytuje takové výhody a zvyšuje efektivitu, je zřejmé, že systém pro správu životního cyklu aktiv poskytne mnoho výhod v ještě širším spektru.

Z pohledu best-practice, podporu pro průnik mezi správou aktiv a správou identit lze mimo jiné najít i v auditním návodu institutu ISACA G38 Access Controls [SGT, 194]. Tento auditním návod poskytuje auditorům rady, na co a jakým způsobem se zaměřit při auditu přístupu a správu identit propojuje s dalšími procesy týkajícími se správy aktiv.

Nejde jen o majetek, ale o globální svět

V posledním desetiletí se setkáváme s potřebou řídit identity a aktiva v globálním kontextu. Dnes už je běžné, že help desky, centra sdílených služeb a jiné entity podporují mateřskou společnost z míst jako Indie, Čína nebo Brazílie a v takových případech je potřebné propojit systémy v různých částech světa. Představme si dále pracovníka, který má domovskou pobočku v New Yorku, ale nepravidelně se zdržuje na několik měsíců v různých pobočkách v Indii, v Evropě, v Asii a jinde.

U takovéhoto pracovníka může být žádoucí, aby kdekoliv na světě měl přístup jak ke zdrojům ve své domácí pobočce, tak zároveň ke zdrojům lokálním, a to bez toho, aby měl pro každé místo a systém jiné profily. K tomu může být využit například systém založený na výpočtu důvěry [SEC, 14]. Takovýto pracovník má také nejspíš přidělen služební notebook a mobilní přístroj ve své domovské pobočce, ale kromě tohoto mu mohou být přidělena v různých částech světa různá aktiva, od služebních kreditních karet počínaje, přes klíče ke služebnímu bytu až po služební automobil. Takovýto model dnes už není v globálních korporacích ničím výjimečným.

Je zřejmé, že v globálním prostředí tvořeným lokálními vzájemně nezávislými subjekty si s evidencí v excelovských tabulkách opravdu nevystačíme. V takovýchto situacích bude systém pro správu životního cyklu aktiv nutností.

Systém pro správu životního cyklu aktiv jako podpora ISMS

Systém pro správu životního cyklu aktiv je možné využít jako stavební prvek pro systém managementu informační bezpečnosti (ISMS, Information Security Management System). Řízení aktiv ve smyslu evidence aktiv, určení vlastnictví aktiv a stanovení přípustného použití aktiv je jedním ze základních pilířů ISMS [ISO1, 19]. Systém pro správu životního cyklu aktiv jako integrovaný systém pro správu všech aktiv ve společnosti je vhodným nástrojem pro realizaci.

Pokud jsou v systému pro správu životního cyklu zavedena všechna firemní aktiva, v jejich parametrech lze určit požadavky na klasifikaci informací (důvěrnost, dostupnost, atd.). Klasifikace informací je tak další ze základních pilířů ISMS, který systémem pro správu životního cyklu snadno vyřešíme.

Výhodu propojení systému pro správu životního cyklu aktiv s konceptem rolí a jejich společný vliv na budování robustního ISMS je možné ilustrovat na příkladu výstupního interview. Výstupní pohovor by měl být přizpůsoben pracovnímu zařazení, tj. přiřazené roli a rizikovému ohodnocení [GIL, 114]. Pokud odcházející pracovník disponuje hlubokou znalostí firemního know-how, je vhodné, aby výstupnímu pohovoru byl přítomen firemní právník, který odcházejícího pracovníka upozorní například na povinnost mlčenlivosti, omezení přechodu ke konkurenci, apod. Výstupní pohovor totiž může hrát významnou roli při soudním sporu vedeném proti bývalému zaměstnanci. Rozhodnutí o tom, jestli u výstupního pohovoru bude přítomen právník není ponecháno na tom, jestli si někdo vzpomene ho k pohovoru pozvat, ale je dáno systémovými prvky, tedy rolí, ve které pracovník působil a jeho rizikovým ohodnocením a systémovým workflow. Kombinace systému pro správu životního cyklu aktiv s konceptem rolí a rizikovým ohodnocením je systémové řešení, které zajistí, že výstupní pohovory jsou uskutečněny a podle předem definovaných pravidel.

Pravidla, politiky a jejich výjimky

Systém pro správu životního cyklu aktiv by nebyl efektivní, pokud by lidé s ním pracující nevěděli, co mají dělat. Pracovník HR musí vědět, jakým způsobem prověřit před nástupem do zaměstnání pracovníka s rolí programátora a jaké dokumenty požadovat pro ověření odbornosti. Správce ICT musí vědět, co má udělat s profilem odcházejícího pracovníka s rizikovým ohodnocením 3. Pracovník účetního oddělení musí vědět, co má dělat, pokud se v systému objeví příznak nebo upozornění, že odcházející pracovník nevrátil služební notebook. Pracovníku IT musí být nějakým způsobem zadána povinnost zálohovat data z notebooku odcházejícího zaměstnance, notebook se k němu musí nějakým předem definovaným procesem dostat a pracovníku IT musí být nějak nadefinováno, jakým způsobem a komu zálohovaná data zpřístupnit. Pokud je odcházejícímu pracovníkovi umožněno služební notebook si nechat, správci ICT musí být nějakým způsobem zadána povinnost notebook od odcházejícího pracovníka vyžádat a firemní data z takového notebooku smazat. Všechny tyto a další „pravidla“ související se životním cyklem aktiva musí být nejdříve někde popsány, aby jejich dodržení mohlo být skrze systém (workflow) pro správu životního cyklu aktiv vynuceno.

V praxi bývají s politikami spojeny dva základní problémy [BAU, 899]. Tvůrce politiky nemusí být totožný s tím, kdo politiku implementuje. Systém pro správu životního cyklu aktiv musí poskytnout nástroje pro obě tyto role. Politika sama o sobě je také aktivum a častým problémem ve společnostech je neaktuálnost firemních politik. Druhým problémem bývá, že politika je vlastněna společně více osobami. Má-li systém odpovědnosti fungovat, ke každé politice jako formě aktiva musí být určena jedna konkrétní odpovědná osoba.

Velkým problémem bývají výjimky z pravidel. Pokud firemní politika stanoví, že elektronická pošta odcházejícího zaměstnance bude přesměrována na jeho nadřízeného na dobu 1 měsíce a po 1 měsíci bude smazán jeho emailový i síťový profil, je otázka, jakým způsobem výjimky z běžné praxe ošetříme. Výjimkou může být například požadavek, aby elektronická pošta byla přesměrována na kolegu a síťový profil z provozních důvodů nebyl deaktivován ke dni ukončení pracovního vztahu, ale se zpožděním třech týdnů, a jeho zrušení nikoliv po měsíci, ale po šesti měsících. Jakým způsobem zabezpečíme, aby správce ICT nezapomněl po třech týdnech profil zablokovat a aby nezapomněl profil smazat po šesti měsících? Jakým způsobem spolehlivě zajistíme, že pokud je odcházejícímu pracovníkovi výjimečně ponechán služební notebook, aby se někdo postaral o smazání firemních dat?

Systém pro správu životního cyklu aktiv by měl počítat i s možností výjimek, které by se měly zobrazovat v reportu osoby, která je zodpovědná za jejich hlídání. Pro výjimky je nutné mít zřízenu frontu, ve které výjimky zachycené formou workflow zůstávají až do okamžiku jejich řádného vypořádání odpovědnými osobami.

Bez systému pro správu životního cyklu aktiv

Implementace sofistikovaného systému pro správu životního cyklu aktiv je nákladná záležitost a v menších společnostech nemusí být rentabilní. Jak ale v takovém případě zajistit životní cyklus aktiv, konkrétně, aby zaměstnanci neodcházeli bez ošetření přístupu k aktivům nebo bez navrácení aktiv?

Kromě už zmíněných, s odchodem zaměstnance ze společnosti souvisí řada rizik. V první řadě se jedná o neoprávněný přístup. Jedna věc je, že pokud odešlému pracovníkovi zapomeneme odebrat přístup do systému, on má přístup k datům a informacím i po svém odchodu (například zaměstnanci zablokujeme přístup přes osobní účet do LAN, ale zapomeneme na vzdálené připojení, kde může být přístup přes jiný účet). Druhá věc je, že pokud odešlému pracovníkovi nezablokujeme účet, ten může být zneužit některým ze stávajících zaměstnanců. S odchodem pracovníka souvisí i riziko včasného neodebrání přístupových práv. Uživateli sice je odebrán přístup k datům, ale se zpožděním. Toto je častá praxe. Aby pracovník IT neztrácel čas a odcházejícího pracovníka nezdržoval, podepíše zaměstnanci výstupový list a jeho profil zablokuje až se zpožděním až se k tomu dostane. Mezi požadavkem na zamezení přístupu a jeho zamezením je jednak časový nesoulad a zároveň prostor pro chybu. Vzhledem k tomu, že ze 70 až 80% je za informační bezpečnost zodpovědný právě útvar IT [MIK, 124], z pohledu bezpečnosti informací toto není vhodný postup.

Odebrání přístupu odcházejícího zaměstnance do informačního systému je často specifické v tom, že je zapotřebí, aby nějaký úkon provedlo na straně IT několik osob a nikoliv jen jedna. Tím se koncept výstupního listu značně ztěžuje. Odebrání přístupu odcházejícímu zaměstnanci se často řeší tak, že za odbor IT podepíše výstupní list například jeho vedoucí zaměstnanec a ten pak vzkáže svým podřízeným, aby se o zamezení přístupu postarali. Zde ale dochází k nevhodnému přidělení odpovědnosti. Vedoucí zaměstnanec v IT je často zaměstnán důležitějšími projekty, při podepsání výstupního listu sice svému podřízenému zadá úkol, aby odebrání přístupu odcházejícímu zaměstnanci zařídil, ale zpětná kontrola splnění úkolu už často bývá minimální. Spolehlivost odebrání přístupu a tedy bezpečnost informačního systému je pak jen tak vysoká, jak spolehlivý je správce.

Aby systém odebrání přístupu při odchodu zaměstnance ze společnosti fungoval alespoň trochu spolehlivě, je vhodné ho mít popsaný a formalizovaný formou procesu. Pokud pracujeme s větším množstvím aplikací a systémů s oddělenými identitami, není příliš praktické, aby uživatel obíhal všechny správce všech aplikací a systémů v celé společnosti a požadoval od všech podpis na výstupním listu. Zároveň ale také není vhodné vyžadovat za všechny správce ICT pouze jeden podpis a bez další kontroly spoléhat na to, že každý správce si svoji oblast z vlastní iniciativy ohlídá. Při ukončení pracovního vztahu je nutné zajistit, aby odcházejícímu zaměstnanci byla odejmuta přístupová práva k poskytovaným zdrojům a aby odcházející zaměstnanec vrátil svěřené prostředky, ale zároveň takovou formou, která pokryje všechny důležité oblasti a zároveň která je pro něj přijatelná.

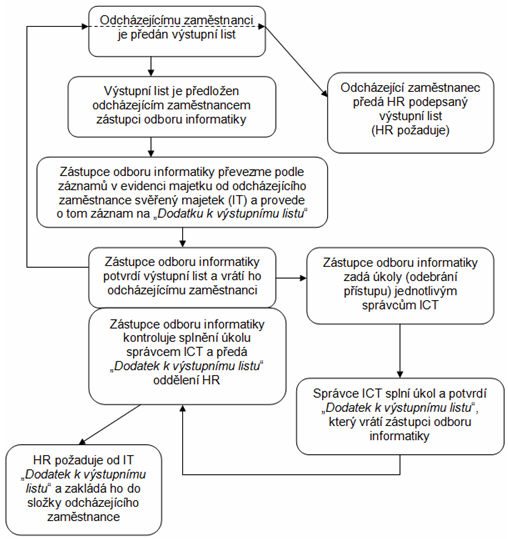

Vhodné je tento proces pro odebrání přístupu rozdělit do dvou navazujících částí:

- Část 1: Vrácení svěřeného majetku a předložení výstupního listu odcházejícího zaměstnance zástupci odboru informatiky (splnění úkolu z pohledu odcházejícího zaměstnance).

- Část 2: Delegování úkolů zástupcem odboru informatiky konkrétním správcům ICT a vyřízení záležitosti uvnitř odboru informatiky (splnění úkolu z pohledu odboru informatiky) se zajištěním kontroly oddělením HR.

V první části je odcházejícímu zaměstnanci předán před ukončením pracovního vztahu výstupní list, který obsahuje rubriku pro oddělení informatiky. Tato rubrika je souhrnná za všechny systémy, aktiva a aplikace, tedy pro celé oddělení IT. Uživatel se dostaví k zástupci IT a předloží mu výstupní list k podpisu. Zástupce IT vyžádá a převezme od uživatele svěřené prostředky (počítač, certifikát, mobilní telefon, atd.) a převzetí svěřených prostředků zástupce IT zaznamená na dokumentu Dodatek k výstupnímu listu a zároveň podepíše výstupní list a vrátí ho zaměstnanci. Dodatek k výstupnímu listu je forma výstupního listu pro potřeby oddělení IT a HR. Tím je z pohledu odcházejícího zaměstnance povinnost splněna.

Ve druhé části procesu zástupce IT přidělí jednotlivým správcům ICT úkoly podle dodatku k výstupnímu listu. Správce ICT zabezpečí podle instrukcí zablokování nebo zrušení profilů a úkon potvrdí na dodatku k výstupnímu listu, který vrátí zástupci IT. Zástupce IT kontroluje splnění úkolu správcem ICT a poté, co všichni správci ICT splní své úkoly, dodatek k výstupnímu listu předá oddělení HR. Tento postup je souhrnně zachycen na obrázku 1.

Výhodou popsaného procesu je, že odcházející pracovník není vystaven nutnosti obíhat velké množství správců kvůli podpisům. Zároveň je ale zajištěna dvoustupňová kontrola. V prvním stupni kontroluje splnění úkolu zástupce IT a v druhém odebrání přístupu jako celek hlídá oddělení HR.

Závěr

Pro řízení informační bezpečnosti je důležité, aby každé aktivum (profily, aplikace, systémy, majetek) mělo přiřazeného svého vlastníka, který je za něj zodpovědný a aby byla řízena rizika s nimi související. Zaměstnance je z pohledu informační bezpečnosti také možné považovat za aktiva. Má-li informační bezpečnost ve společnosti fungovat, nelze spoléhat na dobrou paměť individuálních správců, ale je nutné ji podpořit komplexním informačním systémem, který zachycuje podstatné vlastnosti aktiv. Systém pro správu životního cyklu aktiv v propojení s konceptem rolí je jedna z možností, jak efektivně řídit aktiva i bezpečnost a koloběh lidského kapitálu v podniku.

- [BAU] Bauer L. a kol: Real Life Challenges in Access-control Management. ACM, New York, USA, 4/2009, ISBN 978-1-60558-246-7.

- [CAP] Cappelli D. a kol.: Management and Education of the Risk of Insider Threat (MERIT): Mitigating the Risk of Sabotage to Employers’ Information, Systems, or Networks. Technical Report CMU/SEI-2006-TN-041, CERT, Software Engineering Institute at Carnegie Mellon University and Cylab, 2007.

- [COB] COBIT 4.1, IT Governance Institute, USA, ISBN 1-933284-72-2.

- [EYS] Ernst & Young Global Fraud Survey, 8th edition, 2003.

- [GIL] Giles T.: How to Develop and Implement a Security Master Plan. CRC Press, 2009, ISBN-13 978-1-4200-8625-6.

- [GSR] IT Governance Global Status Report, ITGI, 2008.

- [IAG] IT Assurance Guide, IT Governance Institute, USA, ISBN 1-933284-74-9.

- [ISO1] ČSN ISO/IEC 27001, Český normalizační institut, 2006.

- [ISO2] ČSN ISO/IEC 27002, Český normalizační institut, 2008.

- [JAF] Jaferian P. a kol: A case study of enterprise identity management system adoption in an insurance organization. ACM, New York, USA, 2009, ISBN 978-1-60558-572-7.

- [MIK] Mikeska L.: Co nového ve druhém desetiletí průzkumu stavu informační bezpečnosti ČR (PSIB ČR). Příspěvek na konferenci Information Security Summit, Praha, 26.5.2010.

- [SEC] Projekt SECURE Globální prostředí a bezpečnost, Data Security Management, 4/2004, strana 14.

- [SGT] IT Standards, Guidelines, and Tools and Techniques for Audit and Assurance and Control Professionals, ISACA, USA, 3/2009.

- [TYD] Pojišťovna zažila útok hackerů, Jitka Vlková, Týden, vydání 29, 21.07.2008, strana 52.

Holman Robert

Boučková Jana, a kol.

Charles T. Horngren, Gary L. Sundem, John A. Elliott, Donna Philbrick

Stephen A. Ross, Randolph W Westerfield, Jeffrey Jaffe

Clyde P. Stickney, Roman L. Weil

Diskuzní fórum

Středoevropské centrum pro finance a management podporuje veřejnou diskuzi týkající se různých ekonomických i společenských témat.Diskuze na těchto stránkách je neredigovaná a nemoderovaná. V zájmu zachování vysoké úrovně diskuze i tohoto servru je však administrátor fóra oprávněn konat patřičné kroky, aby bylo zabráněno projevům rasové, národnostní, náboženské nebo jinak nepřípustné diskriminace. Administrátor je rovněž oprávněn zasahovat, pokud objeví v diskuzích vulgární nebo jinak nepřístojné projevy.

Středoevropské centrum pro finance a management nenese žádnou faktickou ani implicitní odpovědnost za obsah jednotlivých příspěvků, ani neručí za skutečnou identitu jejich autorů.

V zájmu udržení vysoké úrovně diskuzí žádáme autory, aby identifikovali své příspěvky svým jménem nebo alespoň přezdívkou a pokud možno i elektronickou adresou.

Děkujeme za přízeň a doufáme, že naše www stránky nabízejí co hledáte.

Středoevropské centrum pro finance a management

Svět plný ověřené vzdělanosti

Dnešní datum:

Upozornění na novou službu: Právě jsme spustili Katalog odborníků, konzultantů a profesionálů. Odkaz Odborníci.

Treynor Ratio

Sortino Ratio

Crashophobia

Portfolio Turnover Ratio (PTR)

Opce - delta hedging

Black-Scholes Model

z financí a managementu

a manažerské okruhy

aneb

Co ještě možná neznáte?